In questa seconda parte, specifica se si hanno server Windows, procediamo con la configurazione dei Cloud Server nei due Data Center così che possano raggiungersi reciprocamente tramite il canale privato OpenVPN che abbiamo stabilito.

I prerequisiti per questa guida sono gli stessi della

prima parte, ed in particolare è necessario aver collegato una scheda di rete del Cloud Server tramite un Virtual Switch al router/firewall pfSense.

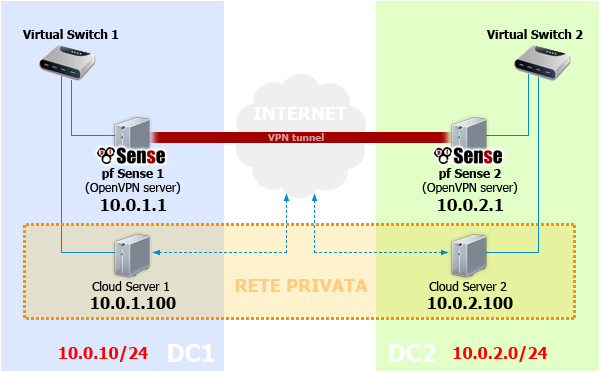

Per permettere a "server1" di raggiungere "server2" è necessario come prima cosa mettere in comunicazione "server1" e "pfsense1" tramite un indirizzo IP privato (nell'esempio useremo 10.0.1.100), assegnato alla seconda scheda di rete. I "server1" e "server2", oggetto di questa guida, potranno continuare ad avere il proprio indirizzo IP pubblico, tramite il quale comunicare direttamente da e verso Internet. Il solo traffico destinato all'altro server transiterà attraverso il canale privato OpenVPN stabilito tra "pfsense1" e "pfsense2".

Per evitare problemi in caso di errori nell'eseguire le istruzioni qui descritte, problemi persistenti tali da bloccare il funzionamento dei Cloud Server in questa guida configureremo TEMPORANEAMENTE il routing.

Questo significa che le configurazioni persisteranno solo fino al riavvio del server (o delle relative interfacce di rete). In caso di malfunzionamenti sarà quindi sufficiente riavviare "server1" e/o "server2" per ripristinare la configurazione precedente. É comunque possibile rendere permanenti in modo semplice queste modifiche, come descritto di seguito in questa guida.

Il diagramma della rete che stiamo creando è mostrato da questo grafico:

- 1 - Configurazione "server1"

- 1.1 collegarsi al proprio Cloud Server Windows tramite Remote Desktop con utente "Administrator"

- 1.2 configurare una rete privata nei Cloud Server Windows. Durante questo step è necessario appuntarsi il nome della scheda di rete che si sta configurando (solitamente si tratta di "Lan 2")

- 1.3 consentire tutto il traffico per l'interfaccia di rete connessa a "pfsense1" tramite il "virtual switch 1"

- 1.4 aprire "Command Prompt"

- 1.5 digitare il comando:

route add 10.0.2.0 mask 255.255.255.0 10.0.1.1

- 1.6 per Windows 2003

- 1.6.1 verificare il nome della scheda di rete connessa a "pfsense1" configurata allo step 1.2 (solitamente il nome è "Lan 2")

- 1.6.2 se il nome della scheda non è "LAN 2" sostituire il nome nel comando che segue, altrimenti digitare il comando:

netsh firewall set opmode mode=disable interface="LAN 2"

- 1.7 per Windows 2008 e successivi

- 1.7.1 digitare il comando:

netsh advfirewall firewall add rule name="Allow OpenVPN LAN" dir=in action=allow localip="10.0.1.0/24"

- 2 - Configurazione "server2"

- 2.1 collegarsi al proprio Cloud Server Windows tramite Remote Desktop con utente "Administrator"

- 2.2 configurare una rete privata nei Cloud Server Windows. Durante questo step è necessario appuntarsi il nome della scheda di rete che si sta configurando (solitamente si tratta di "Lan 2")

- 2.3 consentire tutto il traffico per l'interfaccia di rete connessa a "pfsense1" tramite il "virtual switch 1"

- 2.4 aprire "Command Prompt"

- 2.5 digitare il comando:

route add 10.0.1.0 mask 255.255.255.0 10.0.2.1

- 2.6 per Windows 2003

- 2.6.1 verificare il nome della scheda di rete connessa a "pfsense1" configurata allo step 2.2 (solitamente il nome è "Lan 2")

- 2.6.2 se il nome della scheda non è "LAN 2" sostituire il nome nel comando che segue, altrimenti digitare il comando:

netsh firewall set opmode mode=disable interface="LAN 2"

- 2.7 per Windows 2008 e successivi

- 2.7.1 digitare il comando:

netsh advfirewall firewall add rule name="Allow OpenVPN LAN" dir=in action=allow localip="10.0.2.0/24"

- Dopo aver verificato il funzionamento dei server, se si desidera rendere permanenti (quindi persistenti dopo il riavvio) le modifiche al routing introdotte con i comandi agli step 1.5 e 2.5, è possibile modificare il comando aggiungendo il parametro "-p". I comandi degli step 1.5 e 2.5 diventano rispettivamente:

route –p add 10.0.2.0 mask 255.255.255.0 10.0.1.1 route –p add 10.0.1.0 mask 255.255.255.0 10.0.2.1

- 3 - Verifica connessione

- 3.1 da "server1"

- 3.1.1 aprire "Command Prompt" e digitare il comando:

ping 10.0.2.1

- 3.1.2 verificare di ottenere risposta da "pfsense2"

- 3.1.3 digitare il comando:

ping 10.0.2.100

- 3.1.4 verificare di ottenere risposta da "server2"

- 3.2 analogamente da "server2"

- 3.2.1 aprire "Command Prompt" e digitare il comando:

ping 10.0.1.1

- 3.2.2 verificare di ottenere risposta da "pfsense1"

- 3.2.3 digitare il comando:

ping 10.0.1.100

- 3.2.4 verificare di ottenere risposta da "server1"

Abbiamo quindi verificato che la connessione tra "server1" e "server2" è stabilita. I due server potranno raggiungersi reciprocamente tramite gli indirizzi IP privati 10.0.1.100 e 10.0.2.100. Tutti i servizi di rete (web, database, condivisione file, ecc.) offerti da "server1" saranno accessibili da "server2" e viceversa. A questa rete privata è possibile aggiungere altri server ("server3", "server4", ecc.) in modo semplice modificando gli step descritti sopra così:

- se il server si trova nel Data Center 1, sostituendo all'indirizzo IP 10.0.1.100 gli indirizzi IP successivi (10.0.1.101, .102, .103, ...)

- se il server si trova nel Data Center 2, sostituendo all'indirizzo IP 10.0.2.100 gli indirizzi IP successivi (10.0.2.101, .102, .103, ...)