Ora lato Server devi modificare le regole di forwarding degli IP.

$ sudo nano /etc/sysctl.conf

Trova la sezione "net.ipv4.ip_forward" e rimuovi il "#" per rendere l'istruzione non commentata.

Devi modificare alcune regole del firewall per poter instradare correttamente le connessioni dei Client.

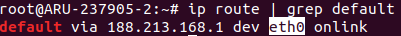

$ ip route | grep default

Memorizza il nome dopo "dev" (in figura il nome è "eth0").

$ sudo nano /etc/ufw/before.rules

Aggiungi i comandi come in figura sottostante, sostituendo "eth0" con il nome della tua interfaccia di rete.

Salva ed esci.

$ sudo nano /etc/default/ufw

Modifica il valore del parametro "DEFAULT_FORWARD_POLICY" con "ACCEPT".

Abilita la porta 1194 per il traffico UDP e la porta 22 per il traffico SSH:

$ sudo ufw allow 1194/udp $ sudo ufw allow OpenSSH

Riavvia il firewall:

$ sudo ufw disable

$ sudo ufw enable

Avvia il servizio di OpenVPN:

$ sudo systemctl start openvpn

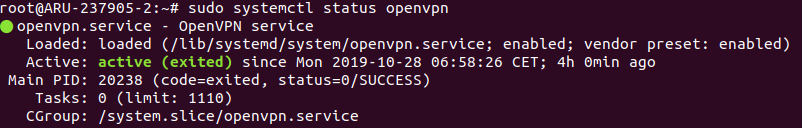

Verifica lo stato del servizio. Se tutto è andato a buon fine troverai una schermata simile a quella in figura.

$ sudo systemctl status openvpn

Fai eseguire il servizio all'avvio del Server:

$ sudo systemctl enable openvpn

Crea la configurazione base per i Client:

$ sudo mkdir -p ~/client-configs/files

$ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client-configs/base.conf

$ sudo nano ~/client-configs/base.conf

Trova la sezione "remote" e assicurati che sia scritto "remote IP_Server 1194"

- IP_Server: Scrivi l'IP del Server

- 1194: porta scelta in precedenza.

Trova la sezione "proto" per assicurarsi che il Server sia impostato su UDP (troverai la linea del TCP commentata con un ";").

Trova la sezione "user" e "group" e rimuovi i ";" per renderle "non commenti".

Trova le sezioni "ca.crt" - "client.crt" - "client.key" - "ta.key" e commentale con un "#" all'inizio di ogni linea.

Trova la sezione "cipher" e aggiungi l'istruzione "auth SHA256" sotto all'istruzione "cipher AES-256-CBC".

Aggiungi in un qualsiasi punto l'istruzione "key-direction 1".

Aggiungi in un qualsiasi punto queste linee commentate. Qualora il Client dovesse essere una macchina Linux, dovranno essere rese non commentate.

# script-security 2

# up /etc/openvpn/update-resolv-conf

# down /etc/openvpn/update-resolv-conf

Salva ed esci.